Grave vulnerabilidad en WatchGuard Fireware permite ejecución remota de código sin autenticación

Introducción

Recientemente, investigadores de ciberseguridad han revelado los detalles de una vulnerabilidad crítica que afecta a WatchGuard Fireware, el sistema operativo presente en múltiples dispositivos de seguridad perimetral de la marca. El fallo, ya parcheado, representa un riesgo significativo para las organizaciones que no han actualizado, permitiendo a atacantes no autenticados ejecutar código arbitrario en los sistemas afectados. Este artículo desglosa el incidente en profundidad y ofrece una visión técnica para profesionales de la seguridad de la información.

Contexto del Incidente o Vulnerabilidad

La vulnerabilidad, identificada como CVE-2025-9242 y con una puntuación CVSS de 9.3, afecta a Fireware OS en versiones comprendidas entre la 11.10.2 (incluida) hasta la 11.12.4_Update1, así como desde la 12.0 hasta la versión parcheada. WatchGuard Fireware es ampliamente desplegado en entornos corporativos como solución de firewall, VPN y gestión unificada de amenazas (UTM). La explotación de este fallo puede comprometer la integridad de las redes protegidas, facilitando ataques de escalada de privilegios y persistencia.

Detalles Técnicos

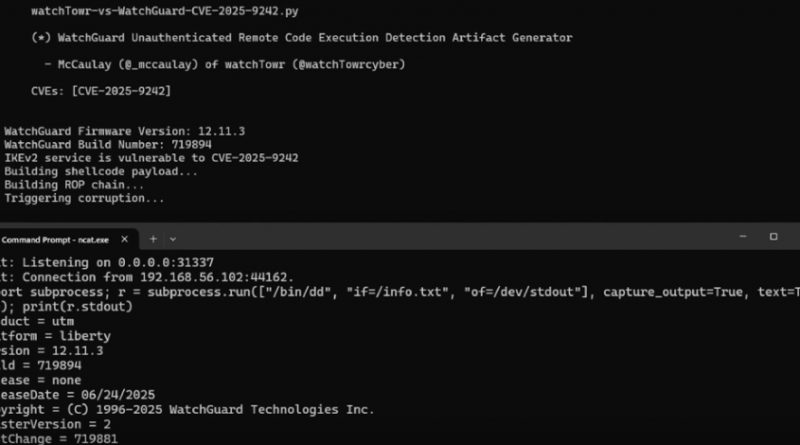

CVE-2025-9242 es una vulnerabilidad de escritura fuera de límites (out-of-bounds write) en Fireware OS. Este tipo de fallo permite a un atacante escribir datos de forma no controlada fuera de la memoria reservada para una aplicación, provocando corrupción de memoria y posibilitando la ejecución de código malicioso.

El vector de ataque es remoto y no requiere autenticación previa, lo que eleva exponencialmente el riesgo de explotación. Según el análisis publicado, el atacante puede manipular paquetes especialmente diseñados enviados al servicio vulnerable del firewall. El acceso típico sería a través del puerto de administración expuesto a Internet o a segmentos internos comprometidos.

Las técnicas y tácticas asociadas, según el marco MITRE ATT&CK, incluyen:

– Initial Access (T1190: Exploit Public-Facing Application)

– Execution (T1059: Command and Scripting Interpreter)

– Privilege Escalation (T1068: Exploitation for Privilege Escalation)

– Persistence (T1547: Boot or Logon Autostart Execution)

Indicadores de compromiso (IoC) relevantes incluyen registros de tráfico inusual en los puertos de administración, intentos fallidos de autenticación y aparición de procesos no habituales en el sistema afectado. Hasta la fecha, no se ha publicado un exploit funcional en frameworks como Metasploit, pero la criticidad de la vulnerabilidad sugiere que será cuestión de tiempo que aparezcan pruebas de concepto públicas.

Impacto y Riesgos

El impacto potencial de CVE-2025-9242 es considerable. Un atacante que explote la vulnerabilidad podría obtener control total sobre el dispositivo afectado, incluyendo la capacidad de interceptar, modificar o redirigir tráfico de red, instalar puertas traseras y pivotar hacia otros sistemas internos.

Según estimaciones de mercado, se calcula que alrededor de un 8% del parque instalado de WatchGuard Fireware podría estar expuesto si no se actualiza, lo que supone decenas de miles de dispositivos en entornos empresariales y administraciones públicas. El coste medio de una brecha de seguridad de estas características, según informes recientes de IBM, supera los 4 millones de euros, sin contar posibles sanciones regulatorias derivadas del incumplimiento del GDPR o la Directiva NIS2.

Medidas de Mitigación y Recomendaciones

WatchGuard ha publicado actualizaciones de firmware que corrigen la vulnerabilidad. Los responsables de sistemas deben aplicar los parches correspondientes inmediatamente en todas las versiones afectadas. Además, se recomienda revisar las siguientes medidas adicionales:

– Restringir el acceso a la interfaz de administración solo a redes de gestión internas.

– Implementar reglas de firewall para bloquear accesos no autorizados desde Internet.

– Monitorizar los logs del dispositivo en busca de actividad sospechosa.

– Realizar auditorías de configuración y revisar la presencia de cuentas o procesos no reconocidos.

– Desplegar soluciones de EDR capaces de detectar movimientos laterales tras una posible intrusión.

Opinión de Expertos

Analistas de seguridad del sector destacan la gravedad del fallo debido a la combinación de ejecución remota y ausencia de autenticación. «Este tipo de vulnerabilidades en dispositivos perimetrales son especialmente peligrosas, ya que suelen ser el primer punto de acceso a la red corporativa», señala Javier C., CISO de una multinacional tecnológica. Otros expertos recuerdan incidentes previos como el ataque a VPNs de Pulse Secure o Fortinet, que terminaron con el despliegue masivo de ransomware y robo de credenciales.

Implicaciones para Empresas y Usuarios

La exposición de dispositivos WatchGuard Fireware a Internet sin las debidas protecciones incrementa el riesgo de sufrir incidentes graves que pueden poner en jaque la continuidad de negocio. Las organizaciones deben considerar la actualización de su estrategia de gestión de vulnerabilidades y adoptar prácticas de hardening y segmentación para minimizar la superficie de ataque. El cumplimiento de normativas como el GDPR y NIS2 hace imprescindible no solo parchear rápidamente, sino también ser capaces de demostrar una gestión proactiva de los riesgos a auditores y reguladores.

Conclusiones

La vulnerabilidad CVE-2025-9242 en WatchGuard Fireware es un recordatorio de la criticidad de mantener actualizados los dispositivos de seguridad perimetral y de limitar su exposición. Ante el aumento de ataques dirigidos a infraestructuras de red, la aplicación ágil de parches, el refuerzo de la monitorización y la adopción de buenas prácticas de seguridad resultan esenciales para mitigar el riesgo y garantizar la resiliencia organizativa.

(Fuente: feeds.feedburner.com)