KEV Collider: Un Nuevo Enfoque para Priorizar Vulnerabilidades Más Allá del Catálogo de CISA

Introducción

En el entorno actual de ciberseguridad, caracterizado por la proliferación de vulnerabilidades y la presión constante sobre los equipos de seguridad para priorizar parches, las listas tradicionales como el KEV Catalog de CISA se han convertido en una referencia habitual. Sin embargo, estas listas presentan limitaciones a la hora de reflejar las necesidades específicas y cambiantes de cada organización. Surge así KEV Collider, una solución que aspira a cerrar esta brecha mediante la agregación e inteligencia sobre vulnerabilidades, mejorando la capacidad de priorización de los equipos de ciberseguridad.

Contexto del Incidente o Vulnerabilidad

Actualmente, la gestión de vulnerabilidades se apoya en fuentes como el Catálogo de Vulnerabilidades Explotadas Conocidas (KEV, por sus siglas en inglés) de la Agencia de Ciberseguridad y Seguridad de Infraestructura de Estados Unidos (CISA). Este catálogo recopila CVEs que han sido explotados activamente, facilitando la priorización de parches. Sin embargo, muchas organizaciones detectan que la lista no cubre todas las amenazas relevantes para sus sistemas, ni incorpora rápidamente las vulnerabilidades emergentes que afectan a su infraestructura particular, lo que provoca una desconexión entre las necesidades reales y las guías públicas.

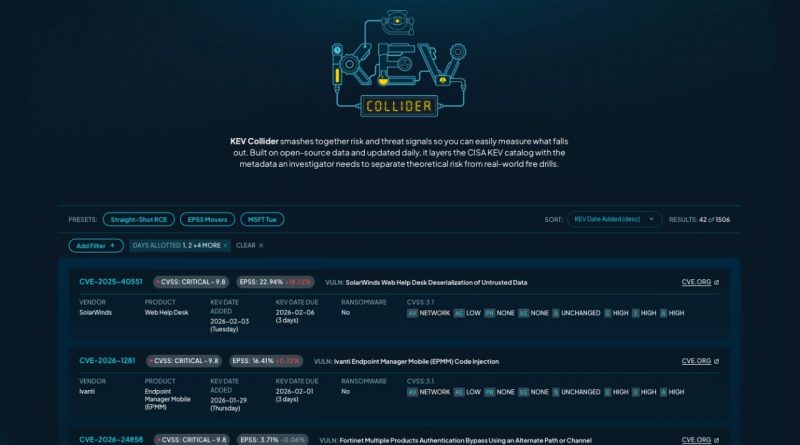

KEV Collider nace como respuesta a esta problemática, integrando datos de múltiples frameworks y fuentes abiertas para proporcionar una visión más granular y personalizada del riesgo asociado a cada vulnerabilidad.

Detalles Técnicos

KEV Collider funciona combinando información de varios marcos de referencia y fuentes de datos de vulnerabilidades, incluyendo:

– Catálogo KEV de CISA

– CVE (Common Vulnerabilities and Exposures)

– NVD (National Vulnerability Database)

– Exploit DB y repositorios de exploits conocidos (incluyendo exploits para Metasploit, Cobalt Strike y otros frameworks)

– Fuentes OSINT sobre amenazas emergentes

El sistema cruza estos datos con criterios y activos definidos por cada organización. Por ejemplo, permite filtrar vulnerabilidades según la criticidad del activo afectado, el vector de ataque (por ejemplo, acceso remoto vs. local), la disponibilidad de exploits públicos y las TTPs (Tactics, Techniques and Procedures) asociadas según el framework MITRE ATT&CK.

Como resultado, KEV Collider genera un ranking de vulnerabilidades priorizadas que refleja tanto la exposición real como la criticidad de cada amenaza para la organización concreta, más allá de la priorización genérica ofrecida por CISA.

Impacto y Riesgos

El principal riesgo de basar la priorización únicamente en catálogos públicos como KEV es la omisión de vulnerabilidades críticas no listadas o la priorización de amenazas que no afectan directamente al entorno empresarial. Según estudios recientes, hasta un 30% de las vulnerabilidades explotadas en ataques dirigidos no figuraban inicialmente en las listas KEV o NVD.

El uso de KEV Collider permite detectar vulnerabilidades relevantes que podrían pasar desapercibidas, como aquellas con exploits en desarrollo activo en foros underground, o que afectan a sistemas legacy específicos no considerados en los catálogos estándar. Esto reduce la ventana de exposición y el riesgo de explotación, especialmente en sectores regulados por GDPR, NIS2 u otras normativas que exigen protección proactiva y reporte de incidentes en plazos estrictos.

Medidas de Mitigación y Recomendaciones

Para maximizar la eficacia en la gestión de vulnerabilidades, se recomienda:

1. **Integrar fuentes múltiples**: No limitarse al KEV de CISA; incorporar datos de NVD, Exploit DB y feeds OSINT.

2. **Personalizar la priorización**: Utilizar herramientas como KEV Collider para cruzar la información con el inventario real y las prioridades del negocio.

3. **Automatizar la correlación**: Aprovechar SIEM/SOAR y plataformas de Threat Intelligence para correlacionar IoCs y alertas en tiempo real.

4. **Actualizar procesos de parcheo**: Revisar y modernizar los flujos de gestión de parches para reducir el tiempo de exposición.

5. **Formar a los equipos**: Mantener a los analistas y administradores al día sobre nuevas fuentes de información y metodologías de priorización.

Opinión de Expertos

Expertos en ciberseguridad como Daniel Miessler y Brian Krebs coinciden en que la dependencia exclusiva de catálogos públicos “deja lagunas significativas”, especialmente ante amenazas de día cero y exploits que circulan en canales privados. “La agregación inteligente de datos, con contexto específico de cada organización, es el siguiente paso lógico en la defensa proactiva”, señala Miessler.

Implicaciones para Empresas y Usuarios

Para los CISOs y responsables de seguridad, la adopción de soluciones como KEV Collider implica un avance hacia la gestión de vulnerabilidades basada en riesgo real, optimizando recursos y cumpliendo con las exigencias regulatorias. Los analistas SOC y pentesters pueden focalizar mejor sus esfuerzos, evitando alertas irrelevantes y priorizando amenazas con mayor probabilidad de explotación en sus entornos.

Desde la perspectiva de cumplimiento, facilitará la demostración de diligencia debida ante auditorías de GDPR, NIS2 y normativas sectoriales, al registrar no solo la fecha de parcheo, sino el razonamiento técnico detrás de la priorización.

Conclusiones

La desconexión entre las necesidades de ciberseguridad de las organizaciones y las listas públicas como el KEV de CISA es una limitación cada vez más evidente. Herramientas como KEV Collider, que integran y contextualizan datos de vulnerabilidad, representan una evolución necesaria para una defensa más efectiva, adaptable y alineada con los riesgos reales del negocio.

(Fuente: www.darkreading.com)