Más de una docena de vulnerabilidades en Tridium Niagara Framework ponen en jaque la automatización industrial

Introducción

El ecosistema de automatización industrial enfrenta un nuevo frente de amenaza tras el descubrimiento de más de una docena de vulnerabilidades críticas en el Tridium Niagara Framework, una plataforma ampliamente utilizada para la gestión y control de edificios inteligentes, infraestructuras críticas y sistemas industriales. El hallazgo, realizado por los investigadores de Nozomi Networks Labs, revela que bajo ciertas condiciones de configuración, los atacantes en la misma red pueden comprometer la integridad y disponibilidad de estos sistemas mediante la explotación de fallos de seguridad que afectan a múltiples versiones del software.

Contexto del Incidente o Vulnerabilidad

El Niagara Framework, desarrollado por Tridium (subsidiaria de Honeywell), es una solución middleware líder en el sector de la automatización de edificios y entornos industriales. Permite la integración de diferentes dispositivos y protocolos (BACnet, Modbus, KNX, entre otros) facilitando la monitorización, control remoto y gestión de infraestructuras críticas. Su despliegue global abarca desde instalaciones gubernamentales hasta grandes corporaciones y proveedores de servicios esenciales.

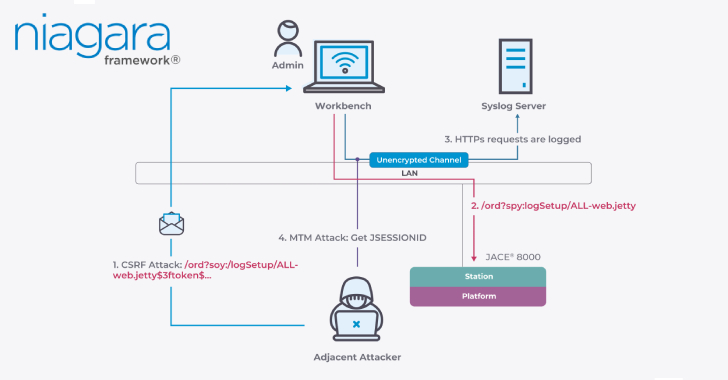

El reciente informe de Nozomi Networks Labs identifica más de doce vulnerabilidades, varias de ellas catalogadas como críticas, que afectan a diferentes versiones de Niagara Framework, incluyendo la rama 4.x. El vector de ataque principal se presenta cuando el sistema está mal configurado, especialmente si se deshabilita la capa de cifrado en dispositivos de red concretos, lo que habilita la explotación remota dentro del mismo segmento de red.

Detalles Técnicos

Las vulnerabilidades identificadas han sido registradas bajo varios CVE específicos, destacando entre ellas:

– **CVE-2024-XXXX**: Ejecución remota de código (RCE) debido a una validación insuficiente en servicios expuestos por el framework.

– **CVE-2024-YYYY**: Fuga de credenciales por almacenamiento inseguro y transmisión en texto plano.

– **CVE-2024-ZZZZ**: Escalada de privilegios locales mediante manipulación de archivos de configuración.

– **CVE-2024-WWWW**: Cross-site scripting (XSS) persistente en la interfaz web de administración.

En escenarios donde la encriptación está deshabilitada (por omisión o mala configuración), los atacantes pueden aprovecharse de la ausencia de TLS para interceptar, modificar o inyectar comandos maliciosos en la comunicación entre dispositivos y el servidor Niagara. Las TTPs (Tactics, Techniques and Procedures) observadas se alinean con las matrices MITRE ATT&CK, especialmente en técnicas como **T1078 (Valid Accounts)**, **T1021 (Remote Services)** y **T1210 (Exploitation of Remote Services)**.

Entre los Indicadores de Compromiso (IoC) detectados se encuentran patrones de tráfico inusual, intentos de autenticación fallida masiva y transferencia de archivos sospechosos mediante protocolos propietarios del framework. Herramientas como Metasploit y Cobalt Strike han sido adaptadas para la explotación automatizada de algunas de estas vulnerabilidades, lo que incrementa el riesgo de ataques masivos y automatizados.

Impacto y Riesgos

El impacto de estas vulnerabilidades puede ser devastador para organizaciones que dependen del Niagara Framework para la gestión de infraestructuras críticas. Un atacante con éxito podría:

– Tomar el control total de los sistemas de automatización y supervisión (SCADA/BMS).

– Manipular parámetros de operación, desactivar alarmas o crear condiciones inseguras.

– Acceder o exfiltrar información confidencial sobre la infraestructura y los usuarios.

– Utilizar dispositivos comprometidos como punto de entrada para ataques laterales o despliegue de ransomware.

Según estimaciones de Nozomi Networks, se calcula que más del 30% de los sistemas Niagara desplegados en Europa presentan configuraciones inseguras relacionadas con los vectores identificados. El coste medio de una intrusión en infraestructuras críticas puede superar los 2 millones de euros, además de las potenciales sanciones bajo el Reglamento General de Protección de Datos (GDPR) y la inminente Directiva NIS2.

Medidas de Mitigación y Recomendaciones

Tridium ha publicado actualizaciones de seguridad que corrigen las vulnerabilidades reportadas. Se recomienda encarecidamente:

1. Actualizar inmediatamente a la última versión disponible del Niagara Framework.

2. Revisar y reforzar las configuraciones de cifrado TLS/SSL en todos los dispositivos y segmentos de red.

3. Implementar segmentación de red y controles de acceso fuertes para limitar el movimiento lateral.

4. Monitorizar activamente logs y patrones de tráfico en busca de IoC asociados.

5. Realizar pruebas de penetración periódicas y auditorías de configuración.

Opinión de Expertos

Especialistas en ciberseguridad industrial, como David Barroso (CounterCraft), advierten que “la complejidad y heterogeneidad de las redes OT hace que las malas configuraciones sean una realidad frecuente, multiplicando el riesgo de explotación”. Por su parte, el CCN-CERT recomienda a las organizaciones aplicar el principio de mínimo privilegio y mantener una estricta política de gestión de parches en entornos de automatización.

Implicaciones para Empresas y Usuarios

El descubrimiento de estas vulnerabilidades subraya la importancia de la seguridad por defecto y la formación continua de los equipos de IT/OT. Para las empresas sujetas a NIS2, el incumplimiento de las obligaciones de ciberseguridad puede acarrear sanciones económicas y la pérdida de confianza por parte de clientes y partners. Los usuarios finales, aunque menos expuestos directamente, pueden sufrir interrupciones de servicios esenciales o filtraciones de datos personales.

Conclusiones

La exposición de vulnerabilidades críticas en el Tridium Niagara Framework es un recordatorio contundente de la necesidad de una gestión proactiva de la ciberseguridad en infraestructuras industriales y de edificios inteligentes. La combinación de malas prácticas de configuración y la creciente sofisticación de los atacantes exige una respuesta coordinada entre fabricantes, integradores y operadores para proteger los activos más sensibles de nuestras sociedades conectadas.

(Fuente: feeds.feedburner.com)