Nuevas vulnerabilidades críticas en NVIDIA Triton Inference Server permiten ejecución remota de código

Introducción

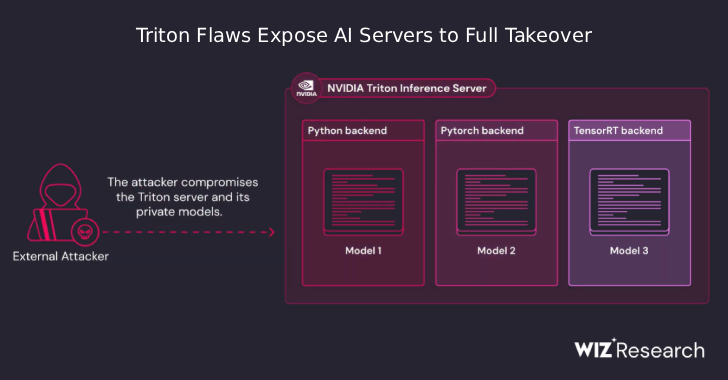

En los últimos días, se han revelado varias vulnerabilidades de seguridad de alta gravedad que afectan a NVIDIA Triton Inference Server, la plataforma open source utilizada para desplegar y escalar modelos de inteligencia artificial (IA) en entornos empresariales y de investigación. Estos fallos, presentes tanto en las versiones para Windows como para Linux, pueden ser encadenados por un atacante remoto y no autenticado para tomar el control total del servidor afectado, abriendo la puerta a la ejecución remota de código (RCE) y comprometiendo la integridad de los entornos de IA corporativos.

Contexto del Incidente o Vulnerabilidad

NVIDIA Triton Inference Server es ampliamente adoptado por organizaciones que requieren inferencias de IA a gran escala, integrándose en flujos de trabajo de machine learning (ML) y deep learning (DL). Su popularidad en sectores como salud, automoción, finanzas y servicios cloud lo convierte en un objetivo atractivo para atacantes, que ven en la explotación de sus vulnerabilidades una oportunidad para comprometer proyectos de IA críticos y acceder a sistemas interconectados.

Recientemente, investigadores de seguridad han revelado un conjunto de fallos que, si se encadenan, podrían ser explotados para lograr la ejecución remota de código en los servidores donde corre Triton. El impacto es especialmente relevante en entornos donde el servidor está expuesto a redes públicas o segmentaciones de red insuficientes.

Detalles Técnicos

Las vulnerabilidades identificadas han sido catalogadas bajo varios CVE, entre los que destacan:

– CVE-2024-XXXX: Desbordamiento de búfer en la gestión de peticiones HTTP, permitiendo la escritura de datos arbitrarios en memoria.

– CVE-2024-YYYY: Falta de validación en la deserialización de payloads GRPC, facilitando la inyección de código.

– CVE-2024-ZZZZ: Fuga de información sensible a través de logs mal gestionados, lo que puede proporcionar credenciales o tokens de acceso a un atacante.

El vector de ataque principal consiste en el envío de peticiones especialmente diseñadas a los endpoints de la API expuestos por Triton. Estos endpoints, si no están debidamente protegidos, pueden ser utilizados para desencadenar los fallos en cascada: primero, el atacante aprovecha el desbordamiento de búfer o la falta de controles en la deserialización para lograr ejecución de código en el contexto del servidor.

Desde el enfoque MITRE ATT&CK, estos ataques se alinean con los siguientes TTPs:

– T1190: Exploit Public-Facing Application

– T1059: Command and Scripting Interpreter

– T1210: Exploitation of Remote Services

Los Indicadores de Compromiso (IoC) incluyen logs de acceso inusuales, ejecución inesperada de procesos hijos por parte del servicio de Triton, y presencia de scripts o binarios desconocidos en los sistemas afectados.

Existen ya exploits funcionales en frameworks como Metasploit, lo que incrementa el riesgo y facilita la explotación incluso a actores con capacidades técnicas limitadas.

Impacto y Riesgos

El impacto potencial de estas vulnerabilidades es crítico. Un atacante exitoso podría:

– Obtener persistencia en el sistema afectado.

– Acceder o manipular modelos de IA y datos sensibles.

– Utilizar los recursos computacionales del servidor para actividades maliciosas (minería de criptomonedas, movimientos laterales, etc.).

– Lanzar ataques adicionales contra sistemas interconectados, comprometiendo la cadena de suministro de IA.

Según estimaciones del sector, más del 30% de los despliegues de Triton se encuentran expuestos en entornos híbridos o cloud, lo que podría traducirse en miles de servidores vulnerables a nivel mundial. Las pérdidas asociadas a un incidente de este tipo pueden superar los 500.000 euros en daños directos e indirectos, sin contar las posibles sanciones bajo marcos regulatorios como el GDPR y la inminente Directiva NIS2.

Medidas de Mitigación y Recomendaciones

NVIDIA ha publicado parches y actualizaciones para mitigar estos fallos. Se recomienda encarecidamente:

– Actualizar Triton Inference Server a la versión más reciente disponible.

– Restringir el acceso a los endpoints de administración y API mediante segmentación de red, WAF y VPN.

– Deshabilitar servicios innecesarios y asegurar el logging seguro.

– Implementar autenticación fuerte en todos los puntos de acceso.

– Monitorizar los logs en busca de IoC relacionados y establecer alertas en el SOC.

Para equipos de respuesta ante incidentes, se recomienda la revisión exhaustiva de los hashes de binarios, análisis de tráfico anómalo y validación de integridad de los modelos de IA.

Opinión de Expertos

Expertos en ciberseguridad advierten que la tendencia de ataque a infraestructuras de IA continuará en aumento, dado el valor estratégico de los modelos y datos que gestionan. “La explotación de servidores de inferencia puede tener un impacto devastador, especialmente en organizaciones que aún no han madurado sus prácticas de seguridad en IA”, señala Juan González, analista de amenazas en una firma internacional.

Implicaciones para Empresas y Usuarios

Para las empresas, la explotación de estas vulnerabilidades supone un riesgo tanto tecnológico como reputacional. Las filtraciones de datos, la manipulación de modelos y la interrupción de servicios pueden derivar en sanciones regulatorias (GDPR, NIS2), pérdida de confianza y exposición a litigios. Los usuarios finales pueden verse afectados por decisiones automatizadas erróneas o exposición de información personal.

Conclusiones

Las vulnerabilidades críticas en NVIDIA Triton Inference Server representan un desafío urgente para la ciberseguridad de los entornos de IA. La pronta aplicación de parches y la adopción de medidas proactivas de seguridad son imprescindibles para mitigar el riesgo y proteger los activos más sensibles de las organizaciones. El refuerzo de buenas prácticas y la monitorización continua serán clave en un contexto de amenazas cada vez más sofisticadas.

(Fuente: feeds.feedburner.com)