Vulnerabilidad Crítica en Ask Gordon de Docker Desktop Permitía Ejecución Remota de Código

Introducción

En los últimos días, investigadores de ciberseguridad han hecho públicos los detalles de una vulnerabilidad crítica ya parcheada que afectaba a Ask Gordon, el asistente de inteligencia artificial integrado en Docker Desktop y en la interfaz de línea de comandos de Docker (CLI). Esta brecha, identificada y bautizada como “DockerDash” por el equipo de Noma Labs, podría haber sido aprovechada por actores maliciosos para ejecutar código arbitrario en los sistemas afectados y exfiltrar información sensible. El incidente subraya los riesgos inherentes a la integración de asistentes inteligentes en herramientas ampliamente utilizadas por equipos de desarrollo, operaciones y seguridad.

Contexto del Incidente

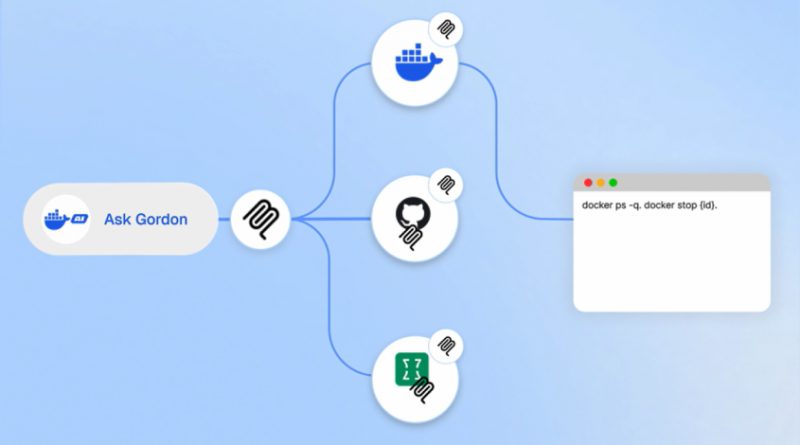

Ask Gordon es un asistente de inteligencia artificial diseñado para proporcionar recomendaciones, ayuda contextual y automatización de tareas dentro del ecosistema de Docker Desktop y Docker CLI. Su integración busca facilitar la gestión de contenedores, orquestación y despliegues, optimizando el flujo de trabajo de los equipos DevOps. Sin embargo, como ha quedado patente con la aparición de DockerDash, la incorporación de IA en herramientas críticas introduce nuevos vectores de ataque que deben ser gestionados cuidadosamente.

El problema fue descubierto por Noma Labs a principios de junio de 2024 y reportado de forma responsable a Docker Inc., que lanzó un parche correctivo en la versión 4.30.0 de Docker Desktop. Las versiones afectadas comprenden desde la introducción de Ask Gordon (Docker Desktop 4.26.0) hasta la 4.29.1. La CVE asignada a la vulnerabilidad es CVE-2024-4556, clasificada con una puntuación CVSS de 9.8 (crítica).

Detalles Técnicos de DockerDash

La vulnerabilidad DockerDash (CVE-2024-4556) radica en la forma en que Ask Gordon procesa las entradas de los usuarios y las integra en comandos del sistema. El asistente, al recibir peticiones complejas, puede concatenar datos proporcionados por el usuario sin la debida sanitización ni validación, permitiendo la inyección de comandos arbitrarios.

Vector de ataque:

– El atacante puede interactuar con Ask Gordon a través de la interfaz gráfica o la CLI, proporcionando una consulta especialmente diseñada que es interpretada como un comando del sistema.

– Aprovechando la ausencia de filtrado, el atacante puede inyectar instrucciones adicionales, como descargas de scripts maliciosos o comandos para exfiltrar archivos.

Técnicas y Tácticas MITRE ATT&CK asociadas:

– T1059 (Command and Scripting Interpreter)

– T1212 (Exploitation for Credential Access)

– T1567 (Exfiltration Over Web Service)

Indicadores de compromiso (IoC):

– Solicitudes sospechosas dirigidas a Ask Gordon con payloads inusuales.

– Comandos ejecutados fuera del flujo lógico de la aplicación, especialmente aquellos que involucran conexiones externas o manipulación de archivos sensibles.

Se han reportado PoC públicos que demuestran la explotación de la vulnerabilidad, y frameworks como Metasploit ya incluyen módulos que automatizan el ataque, lo que incrementa el riesgo de explotación masiva.

Impacto y Riesgos

El alcance de la vulnerabilidad es significativo, considerando que Docker Desktop cuenta con más de 12 millones de instalaciones activas en entornos empresariales y de desarrollo. Entre los riesgos destacan:

– Ejecución remota de código (RCE) en sistemas Windows, macOS y Linux.

– Robo de credenciales de Docker Hub y otros servicios cloud integrados.

– Exfiltración de secretos, archivos de configuración (docker-compose.yml, .env), claves SSH y tokens de acceso.

– Potencial movimiento lateral en entornos corporativos, comprometiendo cadenas CI/CD.

Según estimaciones de Noma Labs, hasta un 24% de los usuarios empresariales de Docker Desktop no aplican actualizaciones de seguridad de forma inmediata, lo que aumenta la ventana de exposición.

Medidas de Mitigación y Recomendaciones

Se recomienda encarecidamente actualizar Docker Desktop a la versión 4.30.0 o superior, donde el fallo ha sido corregido. Las mejores prácticas adicionales incluyen:

– Deshabilitar funciones experimentales de IA hasta verificar su seguridad.

– Limitar el acceso de Ask Gordon a solo los usuarios autorizados y restringir permisos de ejecución.

– Monitorizar logs de Docker Desktop y CLI en busca de actividades anómalas.

– Aplicar políticas Zero Trust en el acceso a sistemas de desarrollo y CI/CD.

– Revisar la integración de asistentes de IA en herramientas críticas bajo criterios de seguridad por diseño.

Opinión de Expertos

Especialistas en ciberseguridad como David Barroso (CounterCraft) y Marta Beltrán (URJC) han señalado que la tendencia de integrar asistentes inteligentes debe ir acompañada de revisiones exhaustivas de seguridad. “La funcionalidad nunca puede estar por encima de la protección. Cada nuevo asistente es un posible vector de ataque si no se audita correctamente su manejo de entradas y privilegios”, recalca Beltrán.

Implicaciones para Empresas y Usuarios

El incidente DockerDash pone de manifiesto la necesidad de evaluar de forma constante los riesgos de introducir IA en plataformas críticas. Para las empresas sujetas a GDPR, NIS2 o ISO 27001, la explotación de este tipo de vulnerabilidades puede derivar en sanciones y pérdida de confianza. Los responsables de seguridad (CISOs), analistas SOC y pentesters deben exigir transparencia y opciones de hardening en las nuevas funcionalidades basadas en IA, así como formación continua para anticipar nuevas amenazas.

Conclusiones

DockerDash es un claro recordatorio de que la innovación tecnológica debe ir de la mano de la seguridad. El caso subraya la importancia de la gestión proactiva de vulnerabilidades y la colaboración entre la comunidad y los fabricantes. La actualización inmediata y el refuerzo de controles serán claves para evitar brechas similares en el futuro, especialmente en herramientas que son la columna vertebral de los entornos DevOps y cloud.

(Fuente: feeds.feedburner.com)