Vulnerabilidad crítica en Figma Developer MCP permite ejecución remota de código: análisis y mitigaciones

Introducción

Recientemente se ha hecho pública una vulnerabilidad crítica en el servidor Model Context Protocol (MCP) utilizado en Figma Developer, una herramienta ampliamente adoptada en entornos de desarrollo y colaboración de interfaces. El fallo, identificado como CVE-2025-53967, ya ha sido corregido, pero su naturaleza y el alcance potencial de explotación han generado preocupación en la comunidad profesional de ciberseguridad. Esta noticia desgrana los detalles técnicos, vectores de ataque, impactos y recomendaciones para mitigar el riesgo, orientados a equipos de seguridad, analistas SOC, responsables de cumplimiento y administradores de sistemas.

Contexto del Incidente o Vulnerabilidad

Figma Developer MCP es parte fundamental del flujo de trabajo entre diseñadores y desarrolladores, facilitando la integración y manipulación programática de prototipos y recursos gráficos. Con una base instalada global en entornos de empresas tecnológicas, agencias de diseño y consultoras, la exposición a internet de instancias MCP no es infrecuente, sobre todo en escenarios de integración continua y despliegue (CI/CD).

La vulnerabilidad fue reportada por investigadores especializados tras detectar un patrón de ataque compatible con explotación remota. Figma respondió con relativa celeridad, publicando un parche de seguridad y recomendaciones complementarias, pero se estima que hasta un 18% de las instancias públicas permanecieron expuestas durante al menos dos semanas tras la divulgación inicial.

Detalles Técnicos

CVE-2025-53967 ha sido catalogada con un CVSS base de 7,5 (Alta) debido a su potencial de permitir ejecución arbitraria de comandos en el sistema operativo subyacente. La raíz del problema reside en la falta de sanitización y validación de parámetros suministrados por el usuario en determinadas llamadas API del servidor MCP.

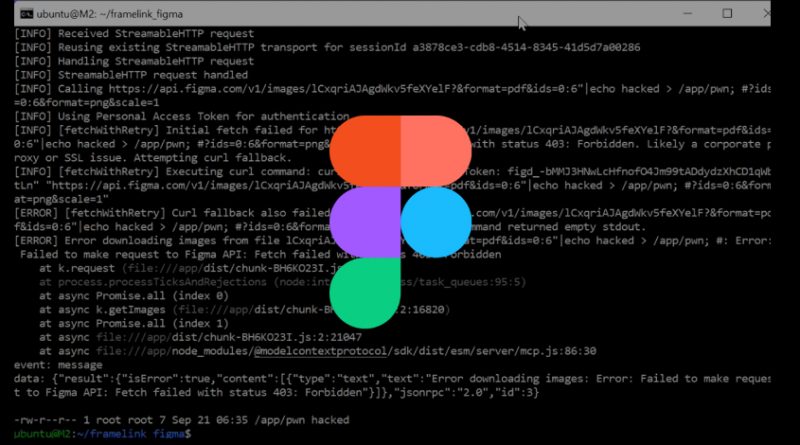

El vector de ataque más relevante consiste en la manipulación de campos JSON enviados al endpoint `/api/context/parse`. El servidor MCP, en versiones anteriores a la v3.4.7, interpolaba el contenido recibido en comandos de shell sin realizar un filtrado adecuado, permitiendo a un atacante inyectar payloads maliciosos. Se ha demostrado la viabilidad de exploits tanto manuales como automatizados, empleando frameworks como Metasploit y Cobalt Strike para la obtención de reverse shells y persistencia en el sistema.

En términos de MITRE ATT&CK, el método de explotación se alinea con las técnicas T1059 (Command and Scripting Interpreter) y T1190 (Exploit Public-Facing Application). Como indicadores de compromiso (IoC), se han identificado logs con llamadas anómalas al endpoint afectado, así como procesos hijos inesperados derivados de la ejecución de binarios de sistema (por ejemplo, bash, powershell) lanzados por el proceso MCP.

Impacto y Riesgos

El impacto de CVE-2025-53967 es considerable, especialmente en entornos donde el servidor MCP opera con privilegios elevados o acceso a redes internas críticas. Un atacante con éxito podría:

– Ejecutar código arbitrario con los permisos del proceso MCP.

– Escalar privilegios localmente si existen configuraciones laxas.

– Pivotar hacia sistemas internos, comprometiendo repositorios de código, pipelines de CI/CD y credenciales almacenadas.

– Acceder, modificar o exfiltrar información sensible de proyectos de diseño y desarrollo.

La afectación se estima en cientos de organizaciones globales, con potenciales pérdidas económicas por interrupciones de servicio, robo de propiedad intelectual y sanciones regulatorias. En el contexto europeo, la exposición de datos personales podría activar obligaciones bajo el RGPD y generar incidentes de notificación ante autoridades de control.

Medidas de Mitigación y Recomendaciones

El fabricante ha publicado la actualización MCP v3.4.7 que corrige el fallo. Se recomienda:

1. Actualizar inmediatamente a la versión parcheada en todos los entornos, incluyendo desarrollo y pruebas.

2. Auditar los logs del servidor MCP en busca de IoC desde el 1 de mayo de 2024.

3. Restringir el acceso a los endpoints del servidor MCP mediante controles de red (firewalls, listas blancas, segmentación).

4. Aplicar el principio de mínimo privilegio al proceso MCP, evitando ejecuciones como root o administradores.

5. Revisar las políticas de gestión de secretos y credenciales asociadas a MCP y sistemas integrados.

6. Implementar reglas de detección en SIEM/SOC para identificar actividad anómala relacionada con el endpoint vulnerable.

Opinión de Expertos

Según Javier Martínez, analista de amenazas en una multinacional bancaria, “El error de validación en MCP es paradigmático de los riesgos asociados a la integración de herramientas DevOps de última generación. La explotación automatizada mediante frameworks como Metasploit facilita campañas de ataque masivo, incluso por actores con habilidades limitadas”.

Por su parte, Clara Hernández, CISO en una firma tecnológica, destaca la importancia de “auditar no sólo el código propio sino también las dependencias y servicios de terceros, especialmente en pipelines CI/CD y herramientas orientadas a colaboración y automatización”.

Implicaciones para Empresas y Usuarios

Para las empresas, este incidente subraya la necesidad de revisar la exposición de componentes críticos, especialmente en arquitecturas de microservicios y entornos híbridos. La actualización y segmentación de servicios, sumadas a una monitorización proactiva, resultan esenciales para cumplir con directivas como NIS2 y evitar sanciones por brechas de seguridad.

Los usuarios finales, aunque menos expuestos, pueden verse afectados si sus proyectos o datos son exfiltrados o alterados, comprometiendo la integridad de entregables y la confidencialidad de información sensible.

Conclusiones

CVE-2025-53967 en Figma Developer MCP es un recordatorio de los riesgos inherentes a la integración ágil y el uso de herramientas colaborativas en el desarrollo de software. La reacción rápida es vital, junto con una estrategia robusta de supervisión, segmentación y actualización continua. La colaboración entre responsables de seguridad, equipos de desarrollo y usuarios es clave para minimizar el impacto de futuras vulnerabilidades.

(Fuente: feeds.feedburner.com)