**Vulnerabilidad en Cursor expone a ejecución remota de código por defecto al abrir repositorios maliciosos**

—

### Introducción

La reciente divulgación de una vulnerabilidad en Cursor, el editor de código asistido por inteligencia artificial, ha puesto en alerta a la comunidad de ciberseguridad profesional. El fallo, que permite la ejecución de código arbitrario al abrir repositorios especialmente manipulados, subraya la importancia de la configuración de seguridad por defecto en herramientas de desarrollo, especialmente aquellas que integran IA y otras funcionalidades avanzadas. Analizamos en profundidad el alcance técnico y operativo de este incidente, así como las medidas inmediatas a adoptar por parte de organizaciones y profesionales.

—

### Contexto del Incidente

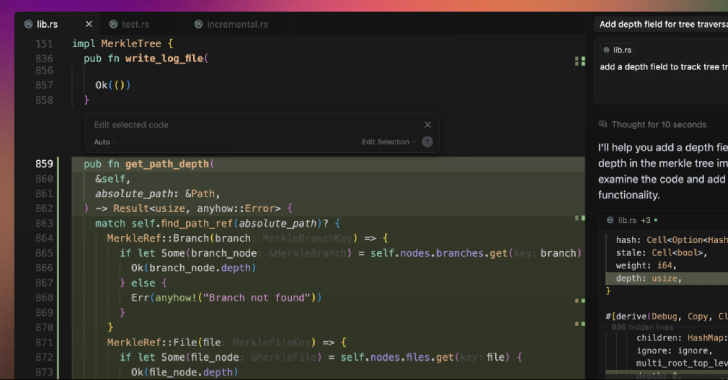

Cursor es un editor de código basado en inteligencia artificial que ha ganado popularidad entre desarrolladores por sus capacidades avanzadas de autocompletado, sugerencias contextuales y automatización de tareas. Sin embargo, su creciente adopción ha llamado la atención de actores maliciosos, quienes buscan vectores inéditos de ataque en entornos de desarrollo cada vez más automatizados.

El fallo reportado está relacionado con una configuración de seguridad crítica que, sorprendentemente, viene deshabilitada por defecto tras la instalación. Esta debilidad permite que código malicioso incluído en repositorios pueda ejecutarse automáticamente al ser abiertos en Cursor, sin intervención adicional del usuario.

—

### Detalles Técnicos

El núcleo de la vulnerabilidad radica en el manejo inadecuado de scripts preconfigurados (por ejemplo, hooks de Git o scripts de configuración en archivos como `.cursorrc`, `.env`, etc.) al abrir repositorios desconocidos. Si bien otras plataformas, como Visual Studio Code, restringen la ejecución automática de scripts o solicitan confirmación explícita al usuario, Cursor omite este paso debido a la desactivación por defecto de la opción de aislamiento y sandboxing.

– **CVE asignado:** Hasta la fecha de redacción, se está tramitando la asignación de un CVE específico, aunque se ha publicado un aviso de seguridad preliminar.

– **Vectores de ataque:** El atacante prepara un repositorio con scripts maliciosos o configuraciones que Cursor interpreta y ejecuta en el entorno local del usuario con sus privilegios.

– **TTP MITRE ATT&CK:** El patrón se alinea con las técnicas *T1059* (Command and Scripting Interpreter) y *T1204* (User Execution).

– **Indicadores de Compromiso (IoC):** Archivos de configuración inusuales, scripts en rutas no estándar dentro del repositorio, conexiones salientes inesperadas tras la apertura de proyectos y modificaciones en el entorno local del desarrollador.

– **Herramientas de explotación:** Si bien aún no se ha detectado un módulo específico en Metasploit o Cobalt Strike, se han reportado PoCs (Proof of Concept) en foros de seguridad y plataformas de divulgación de exploits.

—

### Impacto y Riesgos

El riesgo principal es la ejecución de código arbitrario con los privilegios del usuario, lo que abre la puerta a:

– Instalación de puertas traseras (backdoors)

– Robo de credenciales y secretos de desarrollo

– Movimiento lateral dentro de la red corporativa

– Compromiso del entorno de desarrollo y repositorios internos

Según estimaciones preliminares, hasta un 30% de los usuarios de Cursor podrían estar utilizando la configuración vulnerable, dada la tendencia a mantener la instalación “por defecto”. En el contexto empresarial, este tipo de vulnerabilidad puede suponer una violación del GDPR por exposición de datos personales y podría incurrir en sanciones conforme a la NIS2 para operadores de servicios esenciales.

—

### Medidas de Mitigación y Recomendaciones

Las acciones inmediatas recomendadas incluyen:

1. **Revisión de Configuración:** Asegurarse de que la opción de ejecución automática de scripts al abrir repositorios está desactivada. Activar el modo sandboxing si está disponible.

2. **Actualización de Cursor:** Instalar la última versión en cuanto se publique el parche oficial.

3. **Segmentación de entornos:** Utilizar máquinas virtuales o contenedores para abrir repositorios de fuentes no verificadas.

4. **Monitorización activa:** Implementar reglas de detección específicas en el SIEM para identificar comportamientos anómalos relacionados con Cursor.

5. **Restricción de privilegios:** Operar el editor bajo cuentas sin privilegios administrativos siempre que sea posible.

—

### Opinión de Expertos

Algunos CISOs y responsables de seguridad han manifestado preocupación sobre la tendencia de los editores modernos a priorizar la usabilidad sobre la seguridad. “Las herramientas de desarrollo con capacidades avanzadas de IA deben incorporar medidas proactivas de hardening, especialmente en escenarios de cadena de suministro de software”, apunta un analista de amenazas de una gran consultora internacional. Por su parte, miembros del equipo de desarrollo de Cursor han reconocido la importancia de revisar las configuraciones de seguridad predeterminadas y han prometido un cambio en próximas versiones.

—

### Implicaciones para Empresas y Usuarios

Para empresas con pipelines de CI/CD y repositorios abiertos a colaboradores externos, la vulnerabilidad representa un vector crítico de ataque a la cadena de suministro. Los usuarios individuales, especialmente aquellos que frecuentemente clonan o revisan código de repositorios públicos, están igualmente expuestos.

La tendencia hacia la integración de IA y automatización en entornos de desarrollo exige una revisión continua de las políticas de seguridad y una mayor concienciación sobre las configuraciones por defecto.

—

### Conclusiones

El caso de Cursor es un recordatorio de que la seguridad por defecto debe ser prioritaria en cualquier herramienta de desarrollo. La ejecución automática de código al abrir repositorios, sin medidas de control o aislamiento, constituye un riesgo inaceptable en el contexto actual de ciberamenazas avanzadas. Organizaciones y profesionales deben revisar sus prácticas y exigir a los proveedores de software una postura de seguridad proactiva.

(Fuente: feeds.feedburner.com)