**Vulnerabilidades en el firmware BMC de Supermicro: riesgo de actualización maliciosa y bypass de firmas criptográficas**

—

### Introducción

En las últimas horas, investigadores de ciberseguridad han hecho públicos los detalles de dos vulnerabilidades que afectan al firmware de los controladores de gestión de placa base (Baseboard Management Controller, BMC) de Supermicro. Estas fallas, clasificadas como de severidad media, pueden permitir a actores maliciosos eludir mecanismos críticos de verificación y actualizar el sistema con imágenes manipuladas. El hallazgo pone en el punto de mira la seguridad de infraestructuras críticas, especialmente en entornos de centros de datos y cloud donde la gestión remota de hardware es un componente esencial.

—

### Contexto del Incidente o Vulnerabilidad

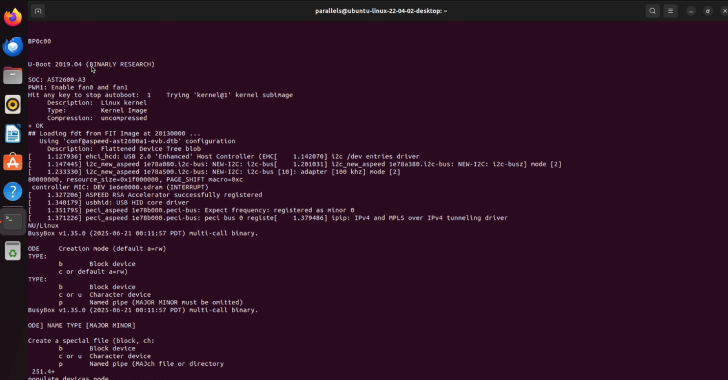

Los BMC son microcontroladores integrados en servidores que permiten la administración remota del hardware, incluso cuando el sistema operativo está inoperativo. Supermicro, uno de los principales proveedores mundiales de soluciones de hardware para data centers y cloud, utiliza estos componentes en una amplia gama de sus placas base para servidores. La explotación de vulnerabilidades en el BMC puede tener consecuencias devastadoras, dado que proporciona acceso de bajo nivel que trasciende las protecciones habituales del sistema operativo y las capas de seguridad convencionales.

En este caso, las vulnerabilidades recientemente reveladas afectan a versiones concretas del firmware de BMC de Supermicro y están relacionadas con la verificación criptográfica de las actualizaciones de firmware, un proceso clave para garantizar la integridad y autenticidad de las imágenes de software que se instalan en el dispositivo.

—

### Detalles Técnicos

Ambas vulnerabilidades han sido identificadas por los investigadores como derivadas de una validación insuficiente de las firmas criptográficas de las imágenes de firmware. Aunque los identificadores CVE concretos aún no han sido publicados oficialmente a la fecha de redacción de este artículo, la descripción técnica coincide con patrones recogidos en el MITRE ATT&CK bajo las técnicas T1542.003 (Component Firmware) y T1195 (Supply Chain Compromise).

#### Vectores de ataque

El atacante, con acceso a la red de gestión o a la interfaz remota del BMC, puede cargar una imagen de firmware especialmente manipulada. Debido a la incorrecta validación de la firma digital, el sistema acepta e instala la imagen, ignorando que ha sido alterada. En pruebas de concepto conocidas, se han utilizado utilidades estándar de actualización de firmware y exploits personalizados para conseguir el bypass.

#### IoC y herramientas asociadas

Aunque por el momento no se ha detectado explotación activa en la naturaleza, los investigadores advierten que frameworks como Metasploit podrían incorporar módulos de explotación en breve, dada la baja complejidad de la explotación una vez identificado el modelo y versión de firmware vulnerable. Indicadores de compromiso (IoC) incluyen logs de actualización de firmware no autorizados y la presencia de imágenes de firmware con firmas inválidas o no reconocidas por el fabricante.

#### Versiones afectadas

Las versiones documentadas como vulnerables abarcan los modelos de BMC X11 y X12 con versiones de firmware anteriores a la actualización de seguridad de junio de 2024. Se estima que hasta un 12% de los servidores Supermicro en centros de datos europeos podrían estar ejecutando versiones no parcheadas, según datos de escaneos de Shodan y Censys.

—

### Impacto y Riesgos

La principal consecuencia de estas vulnerabilidades es que permiten al atacante instalar firmware malicioso sin ser detectado por los controles de integridad habituales. Esto abre la puerta a una persistencia avanzada, espionaje a nivel de hardware, y potencial sabotaje físico del sistema. Además, la explotación exitosa puede derivar en la evasión de controles forenses y la obtención de credenciales administrativas.

En términos de cumplimiento normativo, la presencia de firmware manipulado puede suponer una infracción directa de regulaciones como GDPR y NIS2, especialmente en sectores críticos como banca, sanidad o infraestructuras esenciales, donde la protección de la cadena de suministro de hardware es obligatoria.

—

### Medidas de Mitigación y Recomendaciones

Supermicro ha publicado actualizaciones de firmware que corrigen el proceso de validación de firmas digitales. Se recomienda a los administradores:

– Auditar y actualizar inmediatamente los BMC afectados a las versiones publicadas en junio de 2024 o posteriores.

– Implementar controles de red para restringir el acceso a los canales de gestión IPMI/BMC.

– Monitorizar los logs de actualización y actividad del BMC en busca de signos de acceso o manipulación no autorizada.

– Adoptar políticas de gestión de firmware alineadas con el estándar NIST SP 800-193 (Platform Firmware Resiliency Guidelines).

—

### Opinión de Expertos

Analistas de amenazas del sector consideran que la criticidad real de estas vulnerabilidades es superior a la asignada oficialmente. “En entornos donde el BMC es accesible, la explotación representa un vector de ataque para amenazas persistentes avanzadas (APT) y puede ser un punto de entrada para ataques a la cadena de suministro”, apunta un especialista de S21sec. Del mismo modo, desde el área de respuesta a incidentes de Deloitte advierten que “la actualización diligente de firmware es una de las asignaturas pendientes en muchas grandes empresas”.

—

### Implicaciones para Empresas y Usuarios

La revelación de estas vulnerabilidades pone de manifiesto la importancia de incluir la gestión de hardware y firmware en la estrategia global de ciberseguridad. Para los responsables de seguridad (CISOs), administradores de sistemas y analistas SOC, es imperativo revisar los procesos de actualización y reforzar los controles de acceso a interfaces de administración remota. El riesgo es especialmente relevante en organizaciones sujetas a auditorías reglamentarias, ya que la explotación de estas vulnerabilidades puede derivar en sanciones económicas y pérdida de confianza.

—

### Conclusiones

Las vulnerabilidades recién descubiertas en los BMC de Supermicro suponen un recordatorio sobre la criticidad de asegurar todos los componentes del hardware en infraestructuras TI. La rápida aplicación de parches, la limitación de accesos y la vigilancia constante de los sistemas de gestión remota son ahora más importantes que nunca para evitar ataques dirigidos y compromisos a largo plazo de la infraestructura.

(Fuente: feeds.feedburner.com)